Technologie et sécurité

De la compétence sur toute la ligne, de l’idée au produit fini

ekey mise sur une chaîne de valeur continue, de l’idée au produit fini. La gamme de produits s’étend ainsi de la technologie au concept global: de la compétence sur toute la ligne et les exigences les plus élevées envers les produits garantissent la qualité.

Une technologie de pointe

Munis d’un capteur de surface, les lecteurs d’empreinte digitale ekey utilisent une technologie de pointe. Les solutions de contrôle d’accès de l’entreprise correspondent ainsi à l’état actuel de la technologie, que les utilisateurs connaissent déjà dans leur vie quotidienne, par exemple sur leur smartphone. Cela rend leur utilisation particulièrement intuitive, celle-ci se distinguant par une utilisation tactile conviviale. Les blessures légères ou la croissance des doigts des enfants ne sont pas un obstacle à la bonne reconnaissance des doigts.

Les normes de sécurité les plus élevées

ekey garantit les normes les plus élevées en matière de sécurité des produits ainsi que de protection contre l’utilisation frauduleuse et l’accès non autorisé aux systèmes de contrôle d’accès. Lors du développement, de la conception et de la fabrication des produits, ekey tient compte des recommandations et des directives de l’ Office fédéral pour la sécurité en matière de technologies de l’information (Bundesamt für Sicherheit in der Informationstechnik) et de VdS Schadenverhütung GmbH concernant les systèmes de contrôle d’accès.

« En tant que plus grande institution de recherche extra-universitaire d’Autriche, l’AIT Austrian Institute of Technology s’occupe de thèmes d’infrastructure du futur. Nous avons accompagné ekey dans le développement de l’application ekey bionyx et avons découvert une entreprise très innovante et motivée. »

Dr. Daniel Slamanig, Scientist

AIT Austrian Institute of Technology GmbH

« Microsoft est synonyme de solutions en nuage pionnières. Nous sommes très heureux de soutenir ekey avec nos services Azure dans le développement de systèmes de contrôle d’accès innovants. ekey est très exigeant en ce qui concerne ses solutions – nous sommes très exigeants en ce qui concerne la sécurité de nos services en nuage – un accord parfait. »

Mag. Robert Voitleithner, Senior Customer Program Manager

Microsoft Österreich GmbH

« Je m’occupe d’entreprises qui ont des exigences élevées en matière de sécurité informatique et de protection de la vie privée de leurs clients. J’apprécie beaucoup chez ekey le fait que la protection et la sécurité des données ne soient pas seulement promises, mais prises en compte et mises en œuvre tout au long du ‹ Secure Software Development Lifecycle › – pour simplifier, le cycle de vie du logiciel. »

DI Andreas Happe, Fondateur

Andreas Happe

« Les logiciels et les technologies de l’information jouent un rôle de plus en plus important dans notre société et notre économie, et nécessitent également une gestion de la qualité appropriée. Chez ekey, nous avons déjà pu édifier un savoir-faire précieux, entre autres sur les méthodes agiles, l’ingénierie des exigences et l’architecture logicielle, ce qui contribue à une amélioration et à une augmentation de la qualité constantes dans le développement logiciel. Merci pour cette longue et bonne collaboration ! »

Dipl.-Ing. Johannes Bergsmann, Associé gérant

Software Quality Lab GmbH

Un algorithme breveté

Les lecteurs d’empreinte digitale ekey utilisent un algorithme de reconnaissance qui convertit et mémorise des caractéristiques, telles que des points singuliers, des minuties (par ex. extrémités de ligne, bifurcations, etc.) , ainsi que d’autres propriétés de ligne spécifiques dans un code numérique chiffré. Afin d’assurer une reconnaissance exceptionnelle, des procédés supplémentaires développés spécialement à cette fin sont utilisés via l’algorithme breveté ekey. Basé sur les connaissances les plus récentes, celui-ci a été optimisé pour l’utilisation avec la dernière technologie de capteurs.

Deux composants, un objectif

L’algorithme ekey est divisé en deux composants principaux, le Feature Extractor et le Matcher. L’objectif commun de ces deux composants : la sécurité 24 h/24.

1. Feature Extractor: Les images des doigts saisies par le capteur sont floues, présentent un faible contraste et contiennent parfois des erreurs et des problèmes. L’algorithme développé par ekey fait appel à des mesures très performantes pour améliorer la qualité de l’image en conséquence et pouvoir extraire les caractéristiques personnelles de manière fiable.

2. Matcher: Le moteur de reconnaissance proprement dit fonctionne de manière très rapide et fiable. Grâce à des années d’expérience et à des recherches approfondies, l’algorithme d’ekey est synonyme de sécurité exceptionnelle et de confort unique. La technologie de base peut être utilisée aussi bien pour les petites que pour les grandes bases de données.

Une qualité « Made in Austria »

Avant qu’un produit ekey ne puisse être commercialisé, il doit être soumis à un test de résistance rigoureux: des simulations intensives allant de la chaleur torride et du froid glacial à une humidité élevée. Chaque lecteur d’empreinte digitale et tous ses composants doivent passer ces tests avec succès un nombre incalculable de fois avant que le produit ne parvienne finalement entre les mains du client.

La recette de la qualité ekey se compose des exigences les plus élevées en matière de fonctionnalité, de fiabilité et de sécurité, affinées par des tests intensifs – une qualité certifiée « Made in Austria » :

- Système d’assurance qualité conforme à la norme EN ISO 9001:2015, certifié TÜV

- Contrôles étendus de la production, de la fabrication et du fonctionnement (tolérance zéro)

- Test de résistance environnementale et thermique

- Testé contre les vibrations et les chocs

- Testé contre la pénétration d’eau et au niveau des pièces mécaniques

- Conforme à la norme CE

Le confort associé à la sécurité

Les systèmes de contrôle d’accès par lecteur d’empreinte digitale d’ekey enrichissent la vie quotidienne avec le confort d’un accès sans clé ainsi que de la flexibilité et des fonctionnalités intelligentes. La sécurité des solutions de contrôle d’accès se trouve cependant toujours au centre des considérations. Quel est donc le niveau de sécurité d’un système de lecteur d’empreinte digitale ekey ? Voici les réponses aux questions les plus fréquentes :

L’utilisation d’une solution de contrôle d’accès par lecteur d’empreinte digitale est-elle couverte par les assurances ?

Le système est-il connecté à l’Internet ?

Non. Les appareils communiquent via l’Internet uniquement avec le nuage ekey bionyx. Celui-ci est exploité par le leader mondial du cloud computing, MS Azure. Les données sont chiffrées en permanence et ne peuvent être consultées ni par ekey ni par Microsoft.

Du fait des normes de sécurité élevées, seuls des réseaux sans fil chiffrés peuvent être utilisés.

Est-il possible de créer un doigt factice permettant d’ouvrir la porte à partir d’une empreinte digitale trouvée (par ex. sur un verre) ?

En outre, il est quasiment impossible de créer une empreinte digitale exploitable. Les caractéristiques pourraient être transférées sur un doigt factice dans un cadre criminel exigeant des connaissances spécialisées et des conditions de laboratoires optimales.

Conclusion : c’est théoriquement possible, mais quasiment impossible en pratique.

Une empreinte originale peut-elle être reconstituée à partir des données enregistrées ?

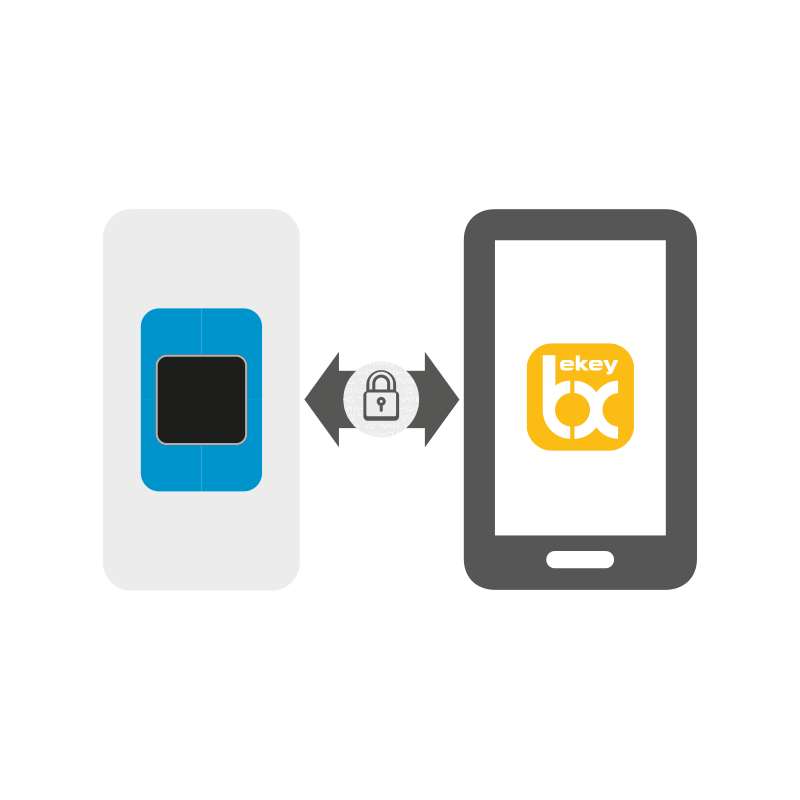

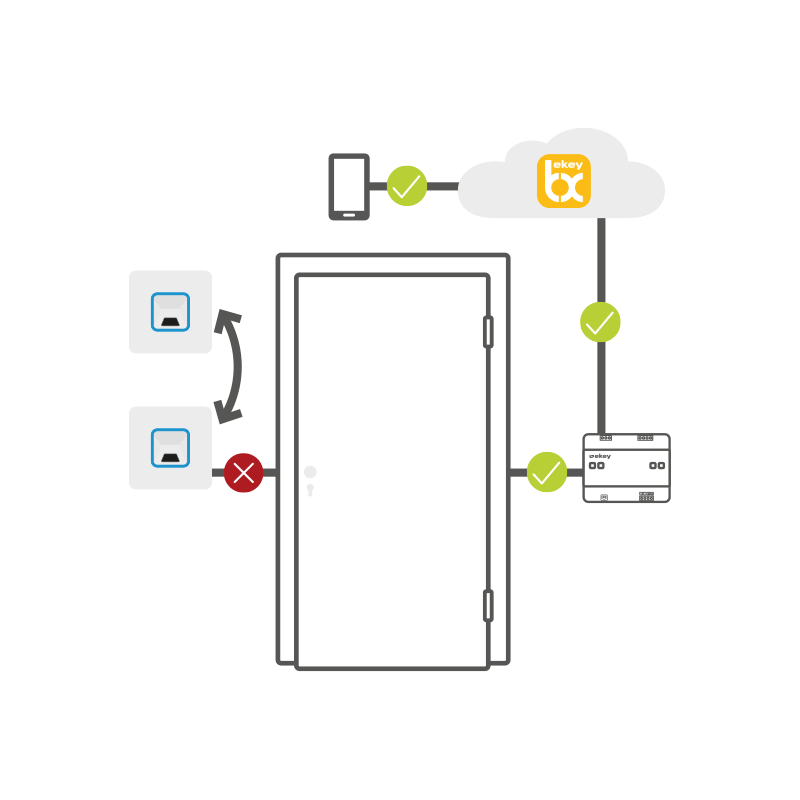

Le système peut-il être manipulé en échangeant le lecteur d’empreinte digitale ?

Non, le système ne peut pas être manipulé en échangeant le lecteur d’empreinte digitale. En effet, le lecteur d’empreinte digitale et le contrôleur sont « couplés » lors de la mise en service et communiquent de façon chiffrée. Les données utilisateur saisies sont enregistrées avec le numéro de série de l’appareil. Si le lecteur d’empreinte digitale est échangé ou si le système est étendu, cela doit être vérifié par un administrateur dans l’application ekey bionyx. Les doigts enregistrés sont alors conservés et n’ont pas besoin d’être à nouveau enregistrés. Sans ce processus, les données enregistrées ne peuvent pas être transférées vers un autre appareil.

La solution de contrôle d’accès par lecteur d’empreinte digitale ekey peut-elle être neutralisée de l’extérieur pour ouvrir la porte ?

Non. Le système ne peut pas être neutralisé de l’extérieur. Pas même par l’usage de la force, car lecteur d’empreinte digitale et contrôleur ne sont pas installés au même endroit.

L’impulsion d’ouverture provient du contrôleur, lequel est installé à l’intérieur, et donc en lieu sûr.

En outre, les données sont chiffrées plusieurs fois et sécurisées en permanence.

La transmission des données dans l’application ekey bionyx est chiffrée de bout en bout. Toutes les données sont transmises sous forme chiffrée sur toutes les stations de transmission.

Une porte peut-elle s’ouvrir automatiquement en cas de panne de courant ?

Seul un utilisateur autorisé peut ordonner l’ouverture.

Des autorisations d’accès pour le fabricant sont-elles dissimulées dans le système ?

Pourquoi ekey s’appuie-t-elle sur une solution en nuage ?

En plus de l’appareil lui-même – le matériel – un système de contrôle d’accès comprend toujours également le logiciel correspondant – des capacités de calcul et de stockage jusqu’au logiciel proprement dit). Avec le nuage ekey bionyx, ekey a décidé d’utiliser la technologie de l’informatique en nuage, car celle-ci offre de nombreux avantages en ce qui concerne le logiciel (application ekey bionyx) :

1. Protection des données : les principaux fournisseurs de solutions d’informatique en nuage déploient d’importants efforts financiers et humains pour protéger les données de leurs clients. C’est pourquoi une telle solution est généralement plus professionnelle à cet égard qu’une solution interne.

2. Sécurité : le modèle commercial des principaux fournisseurs de solutions d’informatique en nuage est basé sur la sécurité des données. Ainsi, les centres de données eux-mêmes sont protégés de manière optimale (par exemple site, surveillance, protection contre les incendies, etc.) et la protection virtuelle contre la cybercriminalité se situe à un niveau élevé en conséquence.

3. Disponibilité : les accords de niveau logiciel peuvent garantir une disponibilité logicielle d’environ 99 % (le 1 % manquant correspond principalement à des temps d’arrêt planifiés pour les mises à jour). Une disponibilité comparable n’est pas possible avec votre propre serveur.

4. Mises à jour : les logiciels doivent toujours être mis à jour afin d’offrir une sécurité maximale. Les systèmes d’accès basés sur l’informatique en nuage sont toujours à jour, les mises à jour sont automatiques.

Que deviennent les données personnelles ?

Que se passe-t-il si je perds mon smartphone ou ma tablette ?

Ainsi, même en cas de perte de l’appareil mobile, il est possible de se connecter en utilisant un nouvel appareil avec les données d’accès.

Les activités sur le lecteur d’empreinte digitale sont-elles enregistrées ?

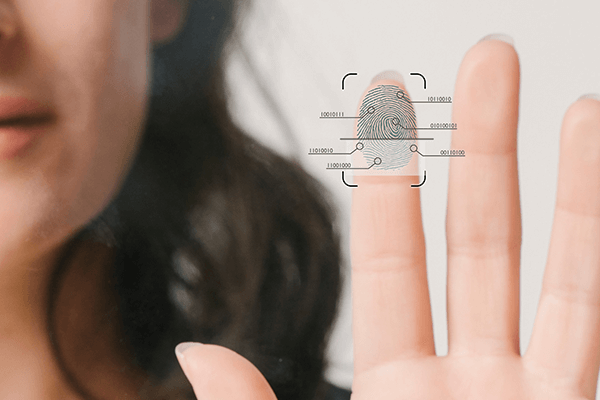

Les empreintes digitales sont-elles enregistrées ?

Non. ekey n’enregistre pas les empreintes digitales.

Un modèle est créé à partir des caractéristiques biométriques de l’empreinte digitale originale, telles que les points uniques, les extrémités de ligne et les bifurcations – ce que l’on appelle le gabarit.

Celui-ci est converti en un code numérique binaire unique à l’aide d’un algorithme logiciel spécialement développé et breveté, puis enregistré et utilisé à chaque fois à des fins de comparaison.

Les gabarits sont enregistrés chiffrés dans le nuage ekey bionyx.

La clé de déchiffrage se trouve uniquement sur votre propre appareil (smartphone/tablette). Les données sont donc protégées contre tout accès non autorisé. La sécurité peut être comparée à celle d’une application de banque en ligne.

Quelle est la probabilité que la porte s’ouvre à une personne non autorisée ?

En résumé : il est théoriquement possible que les lecteurs d’empreinte digitale d’ekey autorisent l’accès d’une personne ne possédant aucune autorisation d’accès, mais cela est fortement improbable. Comparé au code numérique à quatre chiffres d’une carte bancaire, un système ekey est 1 000 fois plus sécurisé. Et la probabilité de gagner au loto (6 numéros sur 45) est nettement plus élevée, à 1:8 145 000, que celle que l’accès d’une personne n’ayant aucune autorisation d’accès soit malgré tout autorisé.

Comment ouvrir la porte en cas de panne de courant ?

Le lecteur d’empreinte digitale, le contrôleur et la serrure motorisée restent ainsi opérationnels pendant plusieurs heures. Alternativement, une clé peut bien sûr être utilisée à tout moment.

Et même si la connexion à Internet ou au routeur est coupée, la porte peut toujours être ouverte.

Dans quelle mesure la connexion entre le smartphone ou la tablette, le lecteur d’empreinte digitale et l’unité de commande est-elle sécurisée ?

Dans l’application ekey bionyx, les données sont transmises à l’aide d’un chiffrage de bout en bout. Toutes les données sont transmises chiffrées vers toutes les stations de transmission. Les données envoyées ne peuvent être ni lues ni générées par des attaquants ou par ekey elle-même.