Tecnologia e sicurezza

Competenza continua dall’idea al prodotto finito

ekey si basa su una catena del valore continua dall’idea al prodotto finito. La gamma di prodotti si estende dalla tecnologia al concetto generale: la competenza continua e le massime esigenze sui prodotti garantiscono la qualità.

Tecnologia all’avanguardia

I lettori d’impronta digitale ekey utilizzano una tecnologia all’avanguardia con un sensore ad appoggio. Le soluzioni di controllo degli accessi dell’azienda corrispondono quindi allo stato attuale della tecnologia che gli utenti conoscono già dalla loro vita quotidiana, ad esempio dai loro smartphone. In questo modo l’uso è particolarmente intuitivo e si distingue per il suo funzionamento touch facile da usare. Piccole ferite o la crescita delle dita dei bambini non sono un ostacolo al riconoscimento.

Massimi standard di sicurezza

ekey garantisce i più elevati standard di sicurezza dei prodotti e di protezione contro l’uso improprio e l’accesso non autorizzato ai sistemi di controllo degli accessi. Nello sviluppo, nella progettazione e nella produzione dei suoi prodotti, ekey tiene conto delle raccomandazioni e delle linee guida sui sistemi di controllo degli accessi emanate dall’Ufficio Federale Tedesco per la Sicurezza Informatica (Bundesamt für Sicherheit in der Informationstechnik) e da VdS Schadenverhütung GmbH.

“In qualità di più grande istituto di ricerca non universitario dell’Austria, l’AIT Austrian Institute of Technology si occupa delle future questioni infrastrutturali. Abbiamo supportato ekey nello sviluppo della app ekey bionyx e abbiamo conosciuto l’azienda come molto innovativa e motivata.”

Dr. Daniel Slamanig, Scientist

AIT Austrian Institute of Technology GmbH

“Microsoft è sinonimo di soluzioni cloud all’avanguardia. Siamo molto lieti di supportare ekey con i nostri servizi Azure nello sviluppo di sistemi di controllo degli accessi innovativi. ekey pone le massime esigenze alle sue soluzioni – noi poniamo le massime esigenze alla sicurezza dei nostri servizi cloud – un abbinamento perfetto.”

Mag. Robert Voitleithner, Senior Customer Program Manager

Microsoft Österreich GmbH

“Mi occupo di aziende che pongono elevate esigenze in termini di sicurezza informatica e privacy dei loro clienti. In ekey, apprezzo molto il fatto che la protezione e la sicurezza dei dati non siano solo promesse, ma anche prese in considerazione e implementate durante l’intero ‘Secure Software Development Lifecycle’, per dirla semplicemente, il ciclo di vita del software.”

DI Andreas Happe, Fondatore

Andreas Happe

“Il software e le tecnologie informatiche svolgono un ruolo sempre più importante nella nostra società ed economia e richiedono una gestione della qualità adeguata. In ekey siamo già riusciti a costruire un prezioso know-how sui metodi agili, sull’ingegneria dei requisiti e sull’architettura del software, tra le altre cose, che contribuisce al continuo miglioramento e all’incremento della qualità nello sviluppo del software. Grazie per i molti anni di buona collaborazione!”

Dipl.-Ing. Johannes Bergsmann, Socio amministratore

Software Quality Lab GmbH

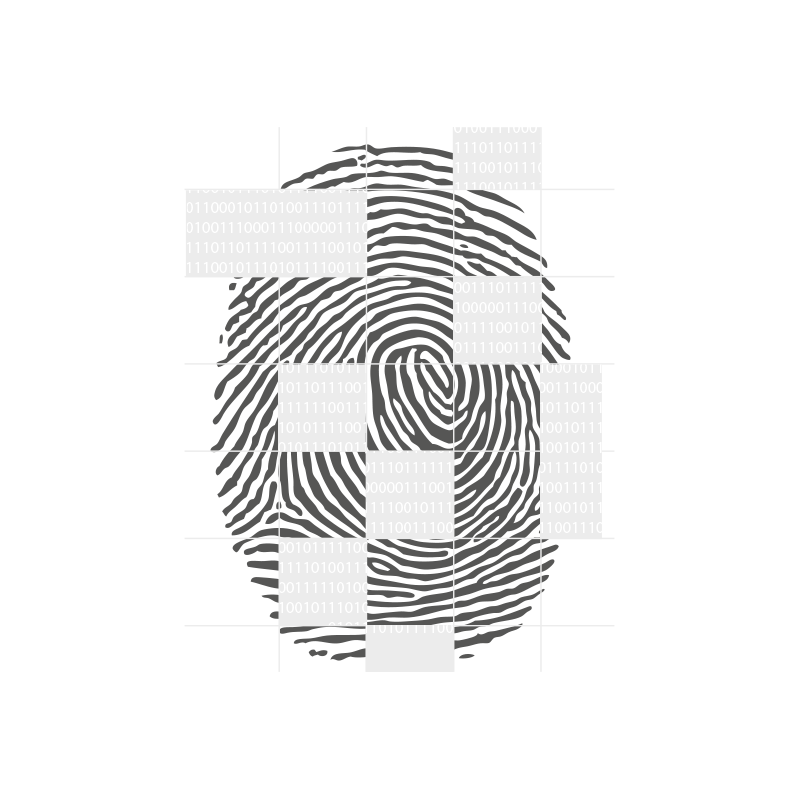

Algoritmo brevettato

I lettori d’impronta digitale ekey utilizzano un algoritmo di riconoscimento che converte e memorizza elementi caratteristici come punti singolari, minuzie (ad es. finali di linea, biforcazioni, ecc.) e altre proprietà specifiche della linea in un codice numerico crittografato. Per garantire un riconoscimento eccezionale, vengono utilizzati ulteriori metodi appositamente sviluppati tramite l’algoritmo brevettato ekey. Sulla base delle più recenti scoperte, questo è stato ottimizzato per l’uso con la più moderna tecnologia di sensori.

Due componenti, un unico obiettivo

L’algoritmo ekey è suddiviso in due componenti principali, il Feature Extractor e il Matcher. L’obiettivo comune di entrambi i componenti: la sicurezza 24 ore su 24.

1. Feature Extractor: Le immagini delle dita catturate dal sensore sono sfocate, hanno uno scarso contrasto e talvolta contengono errori e anomalie. L’algoritmo sviluppato da ekey utilizza misure molto potenti per migliorare di conseguenza la qualità dell’immagine e per poter estrarre in modo stabile le caratteristiche tipiche.

2. Matcher: Il motore di riconoscimento effettivo funziona in modo molto rapido e affidabile. Basato su molti anni di esperienza e ricerche approfondite, l’algoritmo ekey è sinonimo di sicurezza eccezionale con un comfort unico. La tecnologia di base può essere utilizzata sia con database piccoli che grandi.

Qualità “Made in Austria”

Prima che un prodotto ekey possa essere immesso sul mercato, deve essere sottoposto a un rigoroso test di resistenza: simulazioni intensive che vanno dal caldo torrido e dal freddo glaciale all’umidità elevata. Ogni lettore d’impronta digitale e tutti i suoi componenti devono completare con successo questi test numerose volte prima che il prodotto arrivi finalmente nelle mani del cliente.

La ricetta di qualità di ekey consiste nei più alti standard di funzionalità, affidabilità e sicurezza, perfezionati attraverso test intensivi – qualità certificata “Made in Austria”:

- Sistema di gestione della qualità certificato TÜV secondo la norma EN ISO 9001:2015

- Estesi controlli di produzione, di fabbricazione e funzionali (tolleranza zero)

- Test di resistenza all’ambiente e alla temperatura

- Testato contro vibrazioni e urti

- Testato per l’ingresso di acqua e parti meccaniche

- Conformità CE

Il comfort incontra la sicurezza

I sistemi di controllo degli accessi con lettori d’impronta digitale ekey arricchiscono la vita di tutti i giorni con la comodità dell’accesso senza chiavi, la flessibilità e le funzionalità intelligenti. Allo stesso tempo, la sicurezza delle soluzioni di controllo degli accessi è sempre al centro dell’attenzione. Quindi quanto è sicuro un sistema di lettori d’impronta digitale ekey? Ecco le risposte alle domande più frequenti:

Esiste una copertura assicurativa con la soluzione di controllo degli accessi a lettore d’impronta digitale?

Il sistema è connesso a Internet?

A causa dell’elevato standard di sicurezza, è possibile utilizzare solo reti WLAN crittografate.

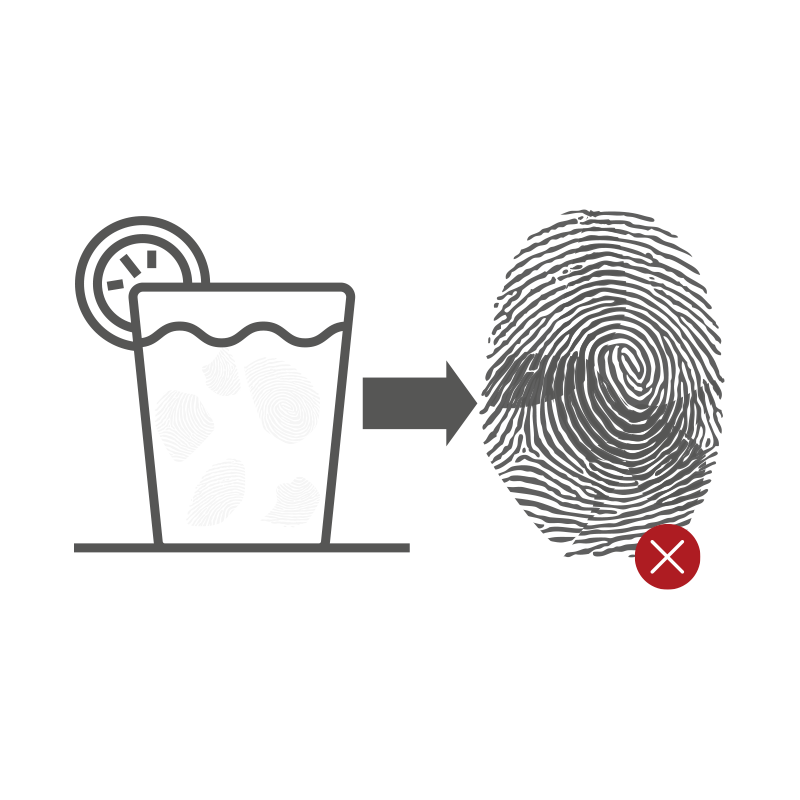

Da un’impronta digitale lasciata su una superficie (ad es. su un bicchiere) è possibile realizzare un “fake finger” per aprire una porta?

Inoltre, è quasi impossibile realizzare un’impronta digitale finta utilizzabile. Le caratteristiche potrebbero essere trasferite su un “fake finger” solo con chiaro intento criminale, ancora più competenza tecnica e condizioni di laboratorio assolutamente perfette.

Conclusione: in teoria è possibile, ma in pratica quasi infattibile.

Si può ricostruire un’impronta digitale originale partendo dai dati salvati?

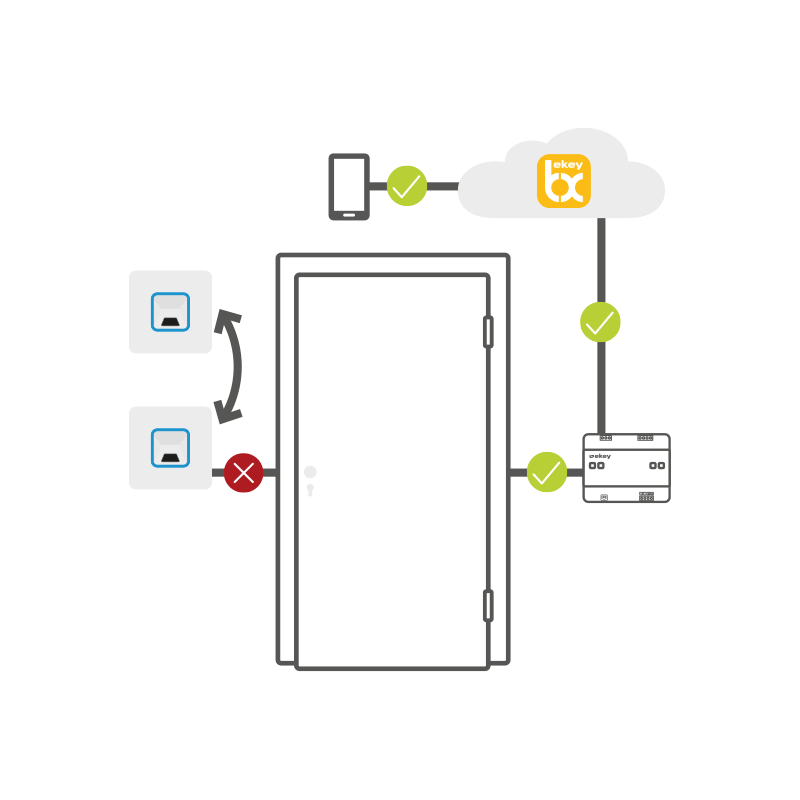

Il sistema può essere manipolato scambiando il lettore d’impronta digitale?

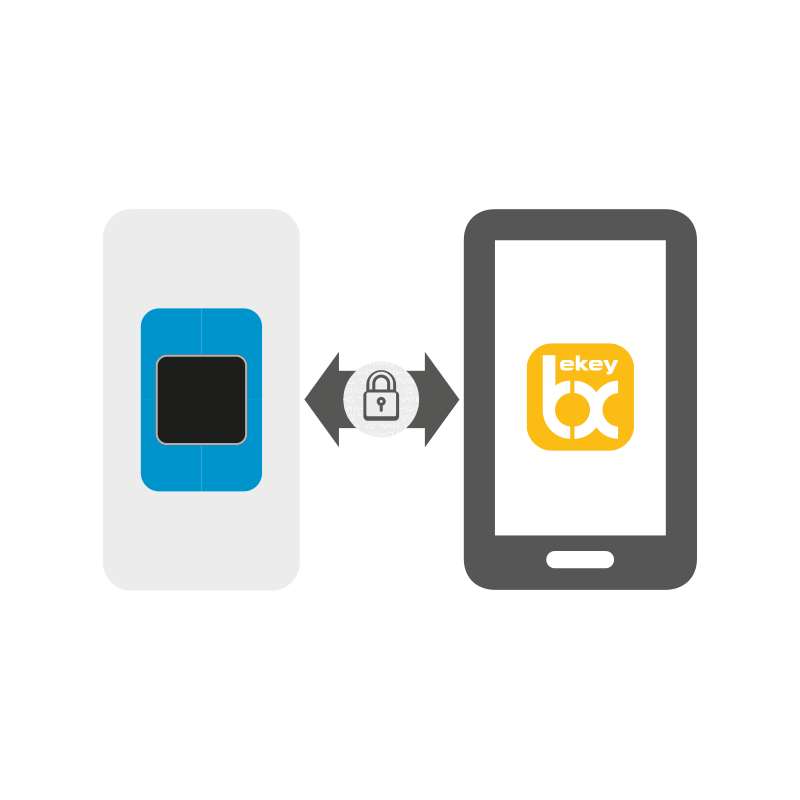

No, il sistema non può essere manipolato scambiando il lettore d’impronta digitale. Il lettore d’impronta digitale e la centralina di comando vengono accoppiati tra di loro all’atto della messa in servizio e comunicano in forma cifrata. I dati utente vengono salvati assieme al numero di serie del dispositivo. Se viene scambiato il lettore d’impronta digitale o il sistema viene ampliato, questo deve essere verificato da un amministratore nella app ekey bionyx. Le dita salvate vengono conservate e non devono essere salvate di nuovo. I dati memorizzati non possono essere trasferiti a un altro dispositivo senza questo processo.

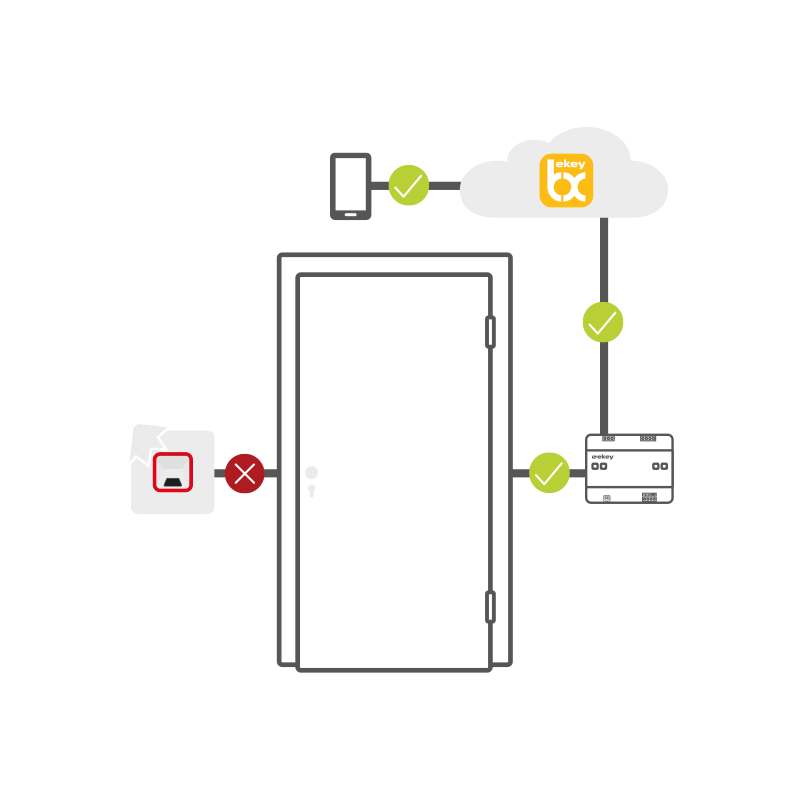

Una soluzione di controllo degli accessi a lettore d’impronta digitale ekey può essere manipolata dall’esterno per aprire la porta?

No. Il sistema non può essere manipolato dall’esterno. Neanche con l’uso della forza, perché il lettore d’impronta digitale è fisicamente separato dalla centralina di comando, che trasmette l’impulso di apertura da una zona interna protetta.

I dati vengono inoltre crittografati e protetti più volte in ogni momento.

Il trasferimento dei dati nel sistema ekey bionyx avviene tramite crittografia end-to-end. Tutti i dati vengono trasferiti in forma crittografata su tutte le stazioni di trasmissione.

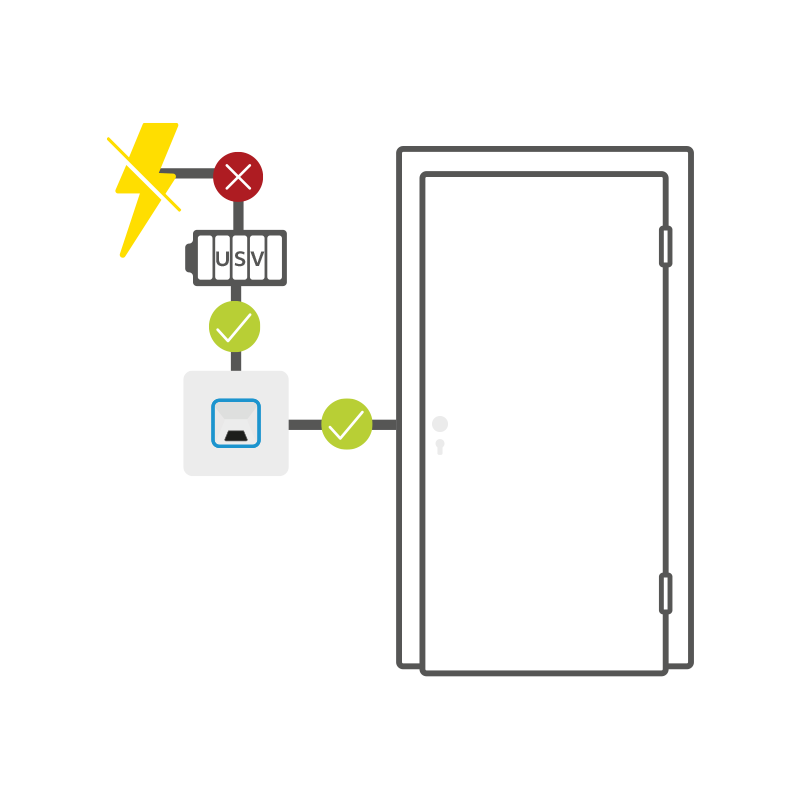

Una porta può aprirsi da sola in caso di un’interruzione di corrente?

Solo un utente autorizzato può emettere questo comando di apertura.

Nel sistema sono salvati diritti di accesso nascosti per il produttore?

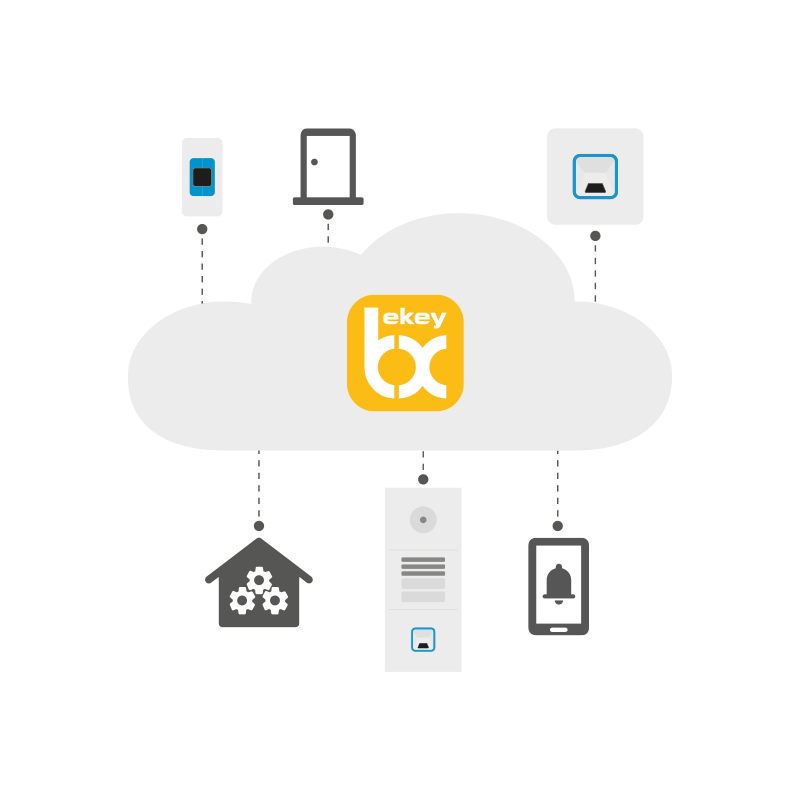

Perché ekey si affida a una soluzione cloud?

Oltre all’apparecchio vero e proprio, ovvero l’hardware, un sistema di controllo degli accessi include sempre anche il software corrispondente, dalle capacità di calcolo e di archiviazione al software vero e proprio. Con il cloud ekey bionyx, ekey ha deciso di utilizzare la tecnologia basata su cloud perché offre numerosi vantaggi dal lato software (app ekey bionyx):

1. Protezione dei dati: i principali fornitori di soluzioni basate su cloud si sottopongono a grandi impegni finanziari e personali per proteggere i dati dei propri clienti. Pertanto, tale soluzione è solitamente più professionale in questo senso rispetto a una soluzione interna.

2. Sicurezza: il modello di business dei grandi fornitori di servizi cloud si basa sull’archiviazione sicura dei dati. Pertanto, i data center stessi sono protetti in modo ottimale (ad es. locali, sorveglianza, protezione antincendio, ecc.) e anche la protezione virtuale contro la criminalità informatica è di livello corrispondentemente elevato.

3. Disponibilità: gli accordi sul livello del software possono garantire una disponibilità del software di circa il 99% (l’1% mancante è per lo più tempo di inattività pianificato per gli aggiornamenti). Una disponibilità similmente elevata non è possibile con il proprio server.

4. Aggiornamenti: il software deve essere sempre aggiornato per offrire la massima sicurezza. I sistemi di controllo degli accessi basati su cloud sono sempre aggiornati, dato che gli aggiornamenti sono automatici.

Cosa succede ai dati personali?

Cosa succede se perdo il mio smartphone o tablet?

Quindi, anche in caso di smarrimento del dispositivo mobile, è comunque possibile effettuare l’accesso utilizzando un nuovo dispositivo con i dati di accesso.

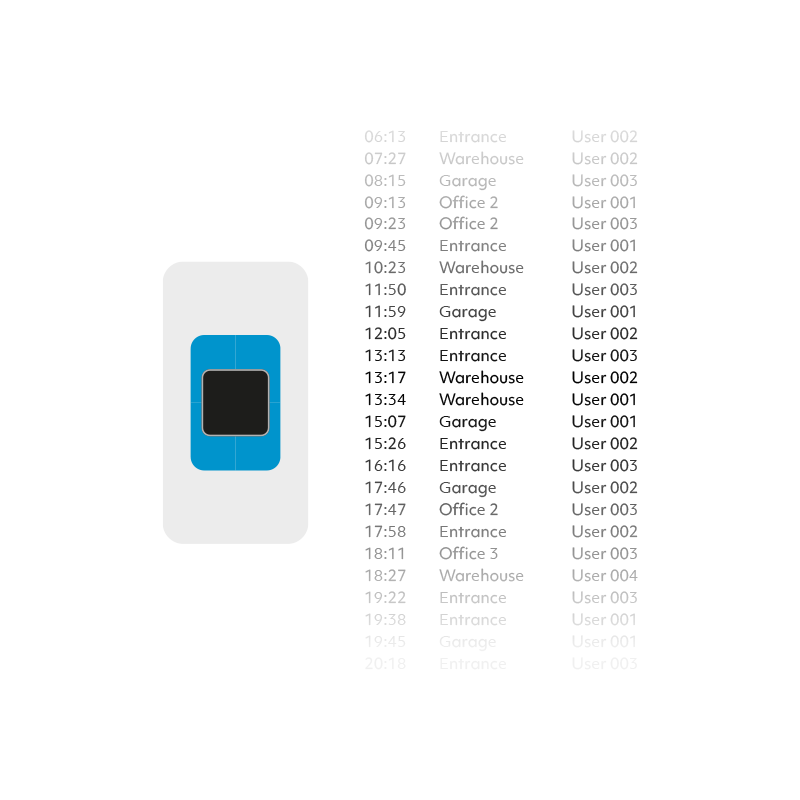

Le attività sul lettore d’impronta digitale sono registrate?

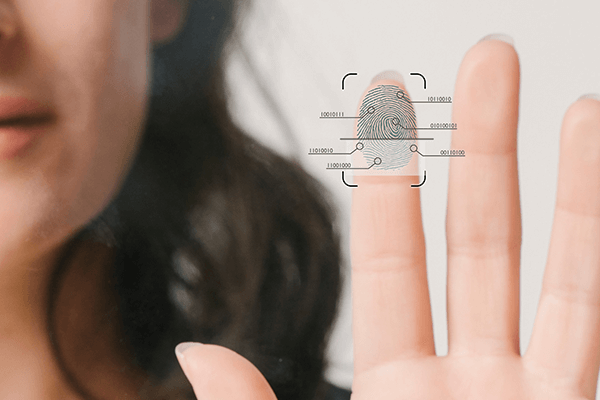

Le impronte digitali vengono salvate?

No. ekey non salva le impronte digitali, ma crea un modello, chiamato template, servendosi delle particolarità biometriche dell’impronta digitale originale, quali ad esempio singoli punti, estremità delle linee e biforcazioni.

Con l’ausilio di un algoritmo software appositamente sviluppato e brevettato, questo modello viene successivamente trasformato in un codice numerico binario univoco, salvato e preso come riferimento per ogni confronto.

I template vengono salvati con crittografia nel cloud ekey bionyx.

La relativa chiave si trova solo sul tuo dispositivo finale (smartphone/tablet), quindi i dati sono protetti da accessi non autorizzati. La sicurezza può essere paragonata a quella di una app di netbanking.

Quanto è alta la probabilità che la porta si apra in presenza di una persona non autorizzata?

Per riassumere: è teoricamente possibile, ma altamente improbabile, che una persona non autorizzata ottenga l’accesso dai lettori d’impronta digitale ekey. Un sistema ekey è 1.000 volte più sicuro del codice a quattro cifre della carta bancomat. E la probabilità di azzeccare una combinazione di sei numeri al lotto (6 su 45) con una sola scommessa è di 1:8.145.000, che è significativamente più elevata rispetto alla probabilità di accesso di una persona non autorizzata.

Come si apre la porta in caso di interruzione di corrente?

Questo dispositivo mantiene in funzione per qualche ora il lettore d’impronta digitale, la centralina di comando e la serratura motorizzata. In alternativa si può ovviamente utilizzare una chiave in qualsiasi momento.

E anche se la connessione a Internet o al router non riesce una volta, la porta può comunque essere aperta.

Quanto è sicuro il collegamento tra smartphone o tablet, lettore d’impronta digitale e centralina di comando?

Il trasferimento dei dati nella app ekey bionyx avviene tramite crittografia end-to-end. Tutti i dati vengono trasferiti in forma crittografata su tutte le stazioni di trasmissione. I dati inviati non possono essere letti o generati da attacchi esterni o dalla stessa ekey.